最近wordpress爆出最新漏洞,2018年6月29日,该网站漏洞通杀所有wordpress版本,包括目前的wordpress4.8.6以及wordpress4.9.6版本。可以删除网站上的任意文件,影响危害严重,甚至是致命的一个漏洞,如果被攻击者利用,后果将不堪设想。截止目前该漏洞还未有被修复。如果您在使用wordpress,请尽快将wp-includes文件夹下的post.php文件改名,等官方出wordpress漏洞补丁后,再改回并升级。

以上是网传文章的一个解决办法,那么这个漏洞会删除wp-config.php文件,大家都知道这是wordpress配置文件,没有了他数据库无法连接,很多设置也没有了,等于把wordpress给瘫痪了。为了避免被利用我们要把wp-config.php文件设置为禁止修改。这个禁止修改是应用请求层面的权限,如果你自己用SSH连接修改或者sftp修改都不影响的,下面说一下详细操作。

有两种操作方法可以实现这个目的。一是ssh连接使用vi或者vim命令直接修改文件,二是使用SFTP下载到本地修改后再上传覆盖。

编辑nginx虚拟主机配置文件命令:

vi/usr/local/nginx/conf/vhost/www.vpsss.net.conf

请把我的域名换成你自己的域名。

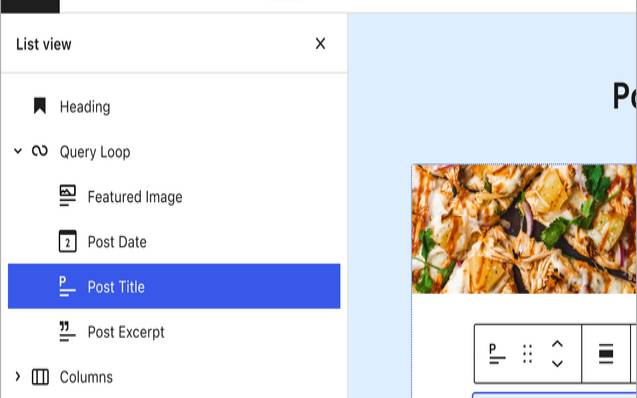

添加完后是下面图片这样子,记得和上下命令之间留一行空格。二、SFTP修改#禁止他人访问wp-config.php

更简单用winScp下载上面的www.vpsss.net.conf文件到本地,用dreamweaver、Notepad++、Editplus等等编辑软件添加同样内容,再覆盖掉服务器文件。

/etc/init.d/nginxreload

这样在应用层面就无法修改wp-config.php文件了,还不影响你自己SSH连接和SFTP的使用。

剩下的就是等wordpress官方出新版本修正这个问题了。

本文来源:阿里云--site234753268wordpress(wordpress插件)

本文地址:https://www.idcbaba.com/aliyun/1593.html

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 1919100645@qq.com 举报,一经查实,本站将立刻删除。

标签: